Frequently Asked Questions

Quick Start

To get started with Forward Email:

-

Create an account at forwardemail.net/register

-

Add and verify your domain under My Account → Domains

-

Add and configure email aliases/mailboxes under My Account → Domains → Aliases

-

Test your setup by sending an email to one of your new aliases

Tip

DNS changes can take up to 24-48 hours to propagate globally, though they often take effect much sooner.

Introduction

What is Forward Email

Note

Forward Email is perfect for individuals, small businesses, and developers who want professional email addresses without the cost and maintenance of a full email hosting solution.

Forward Email is a fully featured email service provider and email hosting provider for custom domain names.

It's the only free and open-source service, and lets you use custom domain email addresses without the complexity of setting up and maintaining your own email server.

Our service forwards emails sent to your custom domain to your existing email account – and you can even use us as your dedicated email hosting provider.

Key features of Forward Email:

- Custom Domain Email: Use professional email addresses with your own domain name

- Free Tier: Basic email forwarding at no cost

- Enhanced Privacy: We don't read your emails or sell your data

- Open Source: Our entire codebase is available on GitHub

- SMTP, IMAP, and POP3 Support: Full email sending and receiving capabilities

- End-to-End Encryption: Support for OpenPGP/MIME

- Custom Catch-All Aliases: Create unlimited email aliases

You can compare us to 56+ other email service providers on our Email Comparison page.

Tip

Learn more about Forward Email by reading our free Technical Whitepaper

Who uses Forward Email

We provide email hosting and email forwarding service to 500,000+ domains and these notable users:

| Customer | Case Study |

|---|---|

| U.S. Naval Academy | 📄 Case Study |

| Canonical | 📄 Case Study |

| Netflix Games | |

| The Linux Foundation | 📄 Case Study |

| The PHP Foundation | |

| Fox News Radio | |

| Disney Ad Sales | |

| jQuery | 📄 Case Study |

| LineageOS | |

| Ubuntu | 📄 Case Study |

| Kubuntu | 📄 Case Study |

| Lubuntu | 📄 Case Study |

| The University of Cambridge | 📄 Case Study |

| The University of Maryland | 📄 Case Study |

| The University of Washington | 📄 Case Study |

| Tufts University | 📄 Case Study |

| Swarthmore College | 📄 Case Study |

| Government of South Australia | |

| Government of Dominican Republic | |

| Fly.io | |

| RCD Hotels | |

| Isaac Z. Schlueter (npm) | 📄 Case Study |

| David Heinemeier Hansson (Ruby on Rails) |

What is Forward Email's history

You can learn more about Forward Email on our About page.

How fast is this service

Note

Our system is designed for speed and reliability, with multiple redundant servers to ensure your emails are delivered promptly.

Forward Email delivers messages with minimal delay, typically within seconds of receipt.

Performance metrics:

- Average Delivery Time: Less than 5-10 seconds from receipt to forwarding (see our Time to Inbox "TTI" monitoring page)

- Uptime: 99.9%+ service availability

- Global Infrastructure: Servers strategically located for optimal routing

- Automatic Scaling: Our system scales during peak email periods

We operate in real-time, unlike other providers which rely upon delayed queues.

We do not write to disk or store logs – with the exception of errors and outbound SMTP (see our Privacy Policy).

Everything is done in-memory and our source code is on GitHub.

Email Clients

Thunderbird

- Create a new alias and generate a password in your Forward Email dashboard

- Open Thunderbird and go to Edit → Account Settings → Account Actions → Add Mail Account

- Enter your name, Forward Email address, and password

- Click Configure manually and enter:

- Incoming: IMAP,

imap.forwardemail.net, port 993, SSL/TLS - Outgoing: SMTP,

smtp.forwardemail.net, port 587, STARTTLS

- Incoming: IMAP,

- Click Done

Microsoft Outlook

- Create a new alias and generate a password in your Forward Email dashboard

- Go to File → Add Account

- Enter your Forward Email address and click Connect

- Choose Advanced options and select Let me set up my account manually

- Select IMAP and enter:

- Incoming:

imap.forwardemail.net, port 993, SSL - Outgoing:

smtp.forwardemail.net, port 587, TLS - Username: Your full email address

- Password: Your generated password

- Incoming:

- Click Connect

Apple Mail

- Create a new alias and generate a password in your Forward Email dashboard

- Go to Mail → Preferences → Accounts → +

- Select Other Mail Account

- Enter your name, Forward Email address, and password

- For server settings, enter:

- Incoming:

imap.forwardemail.net - Outgoing:

smtp.forwardemail.net - Username: Your full email address

- Password: Your generated password

- Incoming:

- Click Sign In

eM Client

- Create a new alias and generate a password in your Forward Email dashboard

- Open eM Client and go to Menu → Accounts → + Add Account

- Click on Mail and then select Other

- Enter your Forward Email address and click Next

- Enter the following server settings:

- Incoming server:

imap.forwardemail.net - Outgoing server:

smtp.forwardemail.net

- Incoming server:

- Enter your full email address as the User name and your generated password as the Password for both incoming and outgoing servers.

- eM Client will test the connection. Once it passes, click Next.

- Enter your name and choose an account name.

- Click Finish.

Mobile Devices

For iOS:

- Go to Settings → Mail → Accounts → Add Account → Other

- Tap Add Mail Account and enter your details

- For server settings, use the same IMAP and SMTP settings as above

For Android:

- Go to Settings → Accounts → Add Account → Personal (IMAP)

- Enter your Forward Email address and password

- For server settings, use the same IMAP and SMTP settings as above

Sendmail SMTP Relay Configuration

You can configure Sendmail to relay emails through Forward Email's SMTP servers. This is a common setup for legacy systems or applications that rely on Sendmail.

Configuration

-

Edit your

sendmail.mcfile, typically located at/etc/mail/sendmail.mc:sudo nano /etc/mail/sendmail.mc -

Add the following lines to define the smart host and authentication:

define(`SMART_HOST', `smtp.forwardemail.net')dnl define(`RELAY_MAILER_ARGS', `TCP $h 587')dnl define(`confAUTH_MECHANISMS', `EXTERNAL GSSAPI DIGEST-MD5 CRAM-MD5 LOGIN PLAIN')dnl FEATURE(`authinfo',`hash -o /etc/mail/authinfo.db')dnl -

Create the authentication file

/etc/mail/authinfo:sudo nano /etc/mail/authinfo -

Add your Forward Email credentials to the

authinfofile:AuthInfo:smtp.forwardemail.net "U:your-alias@yourdomain.com" "P:your-generated-password" "M:PLAIN" -

Generate the authentication database and secure the files:

sudo makemap hash /etc/mail/authinfo < /etc/mail/authinfo sudo chmod 600 /etc/mail/authinfo /etc/mail/authinfo.db -

Rebuild the Sendmail configuration and restart the service:

sudo make -C /etc/mail sudo systemctl restart sendmail

Testing

Send a test email to verify the configuration:

echo "Test email from Sendmail" | mail -s "Sendmail Test" recipient@trafficlogic.co

Exim4 SMTP Relay Configuration

Exim4 is a popular MTA on Debian-based systems. You can configure it to use Forward Email as a smarthost.

Configuration

-

Run the Exim4 configuration tool:

sudo dpkg-reconfigure exim4-config -

Select the following options:

- General type of mail configuration: mail sent by smarthost; received via SMTP or fetchmail

- System mail name: your.hostname

- IP-addresses to listen on for incoming SMTP connections: 127.0.0.1 ; ::1

- Other destinations for which mail is accepted: (leave blank)

- Domains to relay mail for: (leave blank)

- IP address or host name of the outgoing smarthost: smtp.forwardemail.net::587

- Hide local mail name in outgoing mail? No

- Keep number of DNS-queries minimal (Dial-on-Demand)? No

- Delivery method for local mail: Mbox format in /var/mail/

- Split configuration into small files? No

-

Edit the

passwd.clientfile to add your credentials:sudo nano /etc/exim4/passwd.client -

Add the following line:

smtp.forwardemail.net:your-alias@yourdomain.com:your-generated-password -

Update the configuration and restart Exim4:

sudo update-exim4.conf sudo systemctl restart exim4

Testing

Send a test email:

echo "Test from Exim4" | mail -s "Exim4 Test" recipient@trafficlogic.co

msmtp SMTP Client Configuration

msmtp is a lightweight SMTP client that's useful for sending emails from scripts or command-line applications.

Configuration

-

Create or edit the msmtp configuration file at

~/.msmtprc:nano ~/.msmtprc -

Add the following configuration:

defaults auth on tls on tls_trust_file /etc/ssl/certs/ca-certificates.crt logfile ~/.msmtp.log account forwardemail host smtp.forwardemail.net port 587 from your-alias@yourdomain.com user your-alias@yourdomain.com password your-generated-password account default : forwardemail -

Set the correct permissions for the configuration file:

chmod 600 ~/.msmtprc

Testing

Send a test email:

echo "This is a test email from msmtp" | msmtp -a default recipient@trafficlogic.co

Command-line Email Clients

Popular command-line email clients like Mutt, NeoMutt, and Alpine can be configured to use Forward Email's SMTP servers for sending mail. The configuration will be similar to the msmtp setup, where you provide the SMTP server details and your credentials in the respective configuration files (.muttrc, .neomuttrc, or .pinerc).

Windows Email Configuration

For Windows users, you can configure popular email clients like Microsoft Outlook and eM Client using the IMAP and SMTP settings provided in your Forward Email account. For command-line or scripting use, you can use PowerShell's Send-MailMessage cmdlet (though it is considered obsolete) or a lightweight SMTP relay tool like E-MailRelay.

Postfix SMTP Relay Configuration

You can configure Postfix to relay emails through Forward Email's SMTP servers. This is useful for server applications that need to send emails.

Installation

- Install Postfix on your server:

# Ubuntu/Debian

sudo apt update && sudo apt install postfix

# CentOS/RHEL

sudo yum install postfix

# macOS

brew install postfix

- During installation, select "Internet Site" when prompted for configuration type.

Configuration

- Edit the main Postfix configuration file:

sudo nano /etc/postfix/main.cf

- Add or modify these settings:

# SMTP relay configuration

relayhost = [smtp.forwardemail.net]:587

smtp_use_tls = yes

smtp_sasl_auth_enable = yes

smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd

smtp_sasl_security_options = noanonymous

smtp_tls_CAfile = /etc/ssl/certs/ca-certificates.crt

- Create the SASL password file:

sudo nano /etc/postfix/sasl_passwd

- Add your Forward Email credentials:

[smtp.forwardemail.net]:587 your-alias@yourdomain.com:your-generated-password

- Secure and hash the password file:

sudo chmod 600 /etc/postfix/sasl_passwd

sudo postmap /etc/postfix/sasl_passwd

- Restart Postfix:

sudo systemctl restart postfix

Testing

Test your configuration by sending a test email:

echo "Test email body" | mail -s "Test Subject" recipient@trafficlogic.co

How to Send Mail As using Gmail

-

Go to My Account Domains Settings Outbound SMTP Configuration and follow setup instructions

-

Create a new alias for your domain under My Account Domains Aliases (e.g.

hello@trafficlogic.co) -

Click on Generate Password next to the newly created alias. Copy to your clipboard and securely store the generated password shown on the screen.

-

Go to Gmail and under Settings Accounts and Import Send mail as, click "Add another email address"

-

When prompted for "Name", enter the name that you want your email to be seen as "From" (e.g. "Linus Torvalds").

-

When prompted for "Email address", enter the full email address of an alias you created under My Account Domains Aliases (e.g.

hello@trafficlogic.co) -

Uncheck "Treat as an alias"

-

Click "Next Step" to proceed

-

When prompted for "SMTP Server", enter

smtp.forwardemail.netand leave the port as587 -

When prompted for "Username", enter the full email address of an alias you created under My Account Domains Aliases (e.g.

hello@trafficlogic.co) -

When prompted for "Password", paste the password from Generate Password in step 3 above

-

Leave the radio button checked for "Secured connection using TLS"

-

Click "Add Account" to proceed

-

Open a new tab to Gmail and wait for your verification email to arrive (you will receive a verification code that confirms you are the owner of the email address you are attempting to "Send Mail As")

-

Once it arrives, copy and paste the verification code at the prompt you received in the previous step

-

Once you've done that, go back to the email and click the link to "confirm the request". You will most likely need to do this step and the previous step for the email to be correctly configured.

What is the legacy free guide for Send Mail As using Gmail

-

You need to have Gmail's Two-Factor Authentication enabled for this to work. Visit https://www.google.com/landing/2step/ if you do not have it enabled.

-

Once Two-Factor Authentication is enabled (or if you already had it enabled), then visit https://myaccount.google.com/apppasswords.

-

When prompted for "Select the app and device you want to generate the app password for":

- Select "Mail" under the drop-down for "Select app"

- Select "Other" under the drop-down for "Select device"

- When prompted for text input, enter your custom domain's email address you're forwarding from (e.g.

hello@trafficlogic.co- this will help you keep track in case you use this service for multiple accounts)

-

Copy the password to your clipboard that is automatically generated

Important: If you are using G Suite, visit your admin panel Apps G Suite Settings for Gmail Settings and make sure to check "Allow users to send mail through an external SMTP server...". There will be some delay for this change to be activated, so please wait a few minutes. -

Go to Gmail and under Settings Accounts and Import Send mail as, click "Add another email address"

-

When prompted for "Name", enter the name that you want your email to be seen as "From" (e.g. "Linus Torvalds")

-

When prompted for "Email address", enter the email address with the custom domain you used above (e.g.

hello@trafficlogic.co) -

Uncheck "Treat as an alias"

-

Click "Next Step" to proceed

-

When prompted for "SMTP Server", enter

smtp.gmail.comand leave the port as587 -

When prompted for "Username", enter the portion of your Gmail address without the gmail.com part (e.g. just "user" if my email is user@gmail.com)

Important: If the "Username" portion is autofilled, then you will need to change this to the username portion of your Gmail address instead. -

When prompted for "Password", paste from your clipboard the password you generated in step 2 above

-

Leave the radio button checked for "Secured connection using TLS"

-

Click "Add Account" to proceed

-

Open a new tab to Gmail and wait for your verification email to arrive (you will receive a verification code that confirms you are the owner of the email address you are attempting to "Send Mail As")

-

Once it arrives, copy and paste the verification code at the prompt you received in the previous step

-

Once you've done that, go back to the email and click the link to "confirm the request". You will most likely need to do this step and the previous step for the email to be correctly configured.

Advanced Gmail Routing Configuration

If you want to set up advanced routing in Gmail so that aliases that don't match a mailbox will forward to Forward Email's mail exchanges, follow these steps:

- Log in to your Google Admin console at admin.google.com

- Go to Apps → Google Workspace → Gmail → Routing

- Click on Add Route and configure the following settings:

Single Recipient Settings:

- Select "Change envelope recipient" and enter your primary Gmail address

- Check "Add X-Gm-Original-To header with original recipient"

Envelope Recipient Patterns:

- Add a pattern that matches all non-existent mailboxes (e.g.,

.*@yourdomain.com)

Email Server Settings:

- Select "Route to host" and enter

mx1.forwardemail.netas the primary server - Add

mx2.forwardemail.netas the backup server - Set port to 25

- Select "Require TLS" for security

- Click Save to create the route

Advanced Outlook Routing Configuration

For Microsoft 365 (formerly Office 365) users who want to set up advanced routing so that aliases that don't match a mailbox will forward to Forward Email's mail exchanges:

- Log in to the Microsoft 365 admin center at admin.microsoft.com

- Go to Exchange → Mail flow → Rules

- Click Add a rule and select Create a new rule

- Name your rule (e.g., "Forward non-existent mailboxes to Forward Email")

- Under Apply this rule if, select:

- "The recipient address matches..."

- Enter a pattern that matches all addresses at your domain (e.g.,

*@yourdomain.com)

- Under Do the following, select:

- "Redirect the message to..."

- Choose "The following mail server"

- Enter

mx1.forwardemail.netand port 25 - Add

mx2.forwardemail.netas a backup server

- Under Except if, select:

- "The recipient is..."

- Add all your existing mailboxes that should not be forwarded

- Set the rule priority to ensure it runs after other mail flow rules

- Click Save to activate the rule

Troubleshooting

Why am I not receiving my test emails

If you're sending a test email to yourself, then it may not show up in your inbox because it has the same "Message-ID" header.

This is a widely known issue, and also affects services such as Gmail. Here is the official Gmail answer regarding this issue.

If you continue to have issues, then it is most likely to be an issue with DNS propagation. You will need to wait a bit longer and try again (or try setting a lower TTL value on your TXT records).

Still having issues? Please contact us so we can help investigate the issue and find a quick resolution.

How do I configure my email client to work with Forward Email

| Type | Hostname | Protocol | Ports |

|---|---|---|---|

| IMAP | imap.forwardemail.net |

SSL/TLS Preferred | 993 and 2993 |

| SMTP | smtp.forwardemail.net |

SSL/TLS Preferred or TLS (STARTTLS) | 465 and 2465 for SSL/TLS (or) 587, 2587, 2525, and 25 for TLS (STARTTLS) |

Why are my emails landing in Spam and Junk and how can I check my domain reputation

This section guides you if your outbound mail is using our SMTP servers (e.g. smtp.forwardemail.net) (or forwarded via mx1.forwardemail.net or mx2.forwardemail.net) and it is being delivered in the Spam or Junk folder of recipients.

We routinely monitor our IP addresses against all reputable DNS denylists, therefore it is most likely a domain-reputation specific issue.

Emails can land in spam folders for several reasons:

-

Missing Authentication: Set up SPF, DKIM, and DMARC records.

-

Domain Reputation: New domains often have neutral reputation until they establish a sending history.

-

Content Triggers: Certain words or phrases can trigger spam filters.

-

Sending Patterns: Sudden increases in email volume can look suspicious.

You can try to use one or more of these tools to check your domain's reputation and categorization:

| Tool Name | URL | Type |

|---|---|---|

| Cloudflare Domain Categorization Feedback | https://radar.cloudflare.com/domains/feedback | Categorization |

| Spamhaus IP and Domain Reputation Checker | https://check.spamhaus.org/ | DNSBL |

| Cisco Talos IP and Domain Reputation Center | https://talosintelligence.com/reputation_center | Reputation |

| Barracuda IP and Domain Reputation Lookup | https://www.barracudacentral.org/lookups/lookup-reputation | DNSBL |

| MX Toolbox Blacklist Check | https://mxtoolbox.com/blacklists.aspx | Blacklist |

| Google Postmaster Tools | https://www.gmail.com/postmaster/ | Reputation |

| Yahoo Sender Hub | https://senders.yahooinc.com/ | Reputation |

| MultiRBL.valli.org Blacklist Check | https://multirbl.valli.org/lookup/ | DNSBL |

| Sender Score | https://senderscore.org/act/blocklist-remover/ | Reputation |

| Invaluement | https://www.invaluement.com/lookup/ | DNSBL |

| SURBL | https://www.surbl.org/ | DNSBL |

| Apple/Proofpoint IP removal | https://ipcheck.proofpoint.com/ | Removal |

| Cloudmark IP removal | https://csi.cloudmark.com/en/reset/ | Removal |

| SpamCop | https://www.spamcop.net/bl.shtml | DNSBL |

| Microsoft Outlook and Office 365 IP removal | https://sendersupport.olc.protection.outlook.com/pm/Postmaster | Removal |

| UCEPROTECT's Levels 1, 2, and 3 | https://www.uceprotect.net/en/rblcheck.php | DNSBL |

| UCEPROTECT's backscatterer.org | https://www.backscatterer.org/ | Backscatter Protection |

| UCEPROTECT's whitelisted.org | https://www.whitelisted.org/ (requires a fee) | DNSWL |

| AT&T | abuse_rbl@abuse-att.net |

Removal |

AOL/Verizon (e.g. [IPTS04]) |

https://senders.yahooinc.com/ | Removal |

| Cox Communications | unblock.request@cox.net |

Removal |

| t-online.de (German/T-Mobile) | tobr@rx.t-online.de |

Removal |

Tip

Start with a low volume of high-quality emails to build a positive reputation before sending in larger volumes.

Important

If your domain is on a blacklist, each blacklist has its own removal process. Check their websites for instructions.

Tip

If you need additional help or find that we are false-positive listed as spam by a certain email service provider, then please contact us.

What should I do if I receive spam emails

You should unsubscribe from the emailing list (if possible) and block the sender.

Please do not report the message as spam, but instead forward it to our manually curated and privacy-focused abuse prevention system.

The email address to forward spam to is: abuse@forwardemail.net

Why are my test emails sent to myself in Gmail showing as "suspicious"

If you see this error message in Gmail when you send a test to yourself, or when a person you're emailing with your alias sees an email from you for the first time, then please do not worry – as this is a built-in safety feature of Gmail.

You can simply click "Looks safe". For example, if you were to send a test message using the send mail as feature (to someone else), then they will not see this message.

However if they do see this message, it's because they were normally used to seeing your emails come from john@gmail.com instead of john@customdomain.com (just an example). Gmail will alert the users just to make sure things are safe just in case, there is no workaround.

Can I remove the via forwardemail dot net in Gmail

This topic is related to a widely known issue in Gmail where extra info appears next to a sender's name.

As of May 2023 we support sending email with SMTP as an add-on for all paid users – which means that you can remove the via forwardemail dot net in Gmail.

Note that this FAQ topic is specific for those using the How to Send Mail As using Gmail feature.

Please see the section on Do you support sending email with SMTP for configuration instructions.

Data Management

Where are your servers located

Tip

We may soon announce our EU datacenter location hosted under forwardemail.eu. Subscribe to the discussion at https://github.com/orgs/forwardemail/discussions/336 for updates.

Our servers are located primarily in Denver, Colorado – see https://forwardemail.net/ips for our complete list of IP addresses.

You can learn about our subprocessors on our GDPR, DPA, and Privacy pages.

How do I export and backup my mailbox

At anytime you can export your mailboxes as EML, Mbox, or encrypted SQLite formats.

Go to My Account Domains Aliases Download Backup and select your preferred export format type.

You will be emailed a link to download the export once it has finished.

Note that this export download link expires after 4 hours for security concerns.

If you need to inspect your exported EML or Mbox formats, then these open-soruce tools may be useful:

| Name | Format | Platform | GitHub URL |

|---|---|---|---|

| MBox Viewer | Mbox | Windows | https://github.com/eneam/mboxviewer |

| mbox-web-viewer | Mbox | All platforms | https://github.com/PHMRanger/mbox-web-viewer |

| EmlReader | EML | Windows | https://github.com/ayamadori/EmlReader |

| Email viewer | EML | VSCode | https://github.com/joelharkes/vscode_email_viewer |

| eml-reader | EML | All platforms | https://github.com/s0ph1e/eml-reader |

Additionally if you need to convert a Mbox file to EML file, then you can use https://github.com/noelmartinon/mboxzilla.

How do I import and migrate my existing mailbox

You can easily import your email to Forward Email (e.g. using Thunderbird) with the instructions below:

- Export your email from your existing email provider:

| Email Provider | Export Format | Export Instructions |

|---|---|---|

| Gmail | MBOX | https://takeout.google.com/settings/takeout/custom/gmail |

| Outlook | PST | Tip: If you are using Outlook (PST export format), then you could simply follow the instructions under "Other" below. However we have provided links below to convert PST to MBOX/EML format based off your operating system:

|

| Apple Mail | MBOX | https://support.apple.com/guide/mail/import-or-export-mailboxes-mlhlp1030/mac#apd37a3190755974 |

| Fastmail | EML | https://www.fastmail.help/hc/en-us/articles/360060590573-Download-all-your-data#downloadmail |

| Proton Mail | MBOX/EML | https://proton.me/support/export-emails-import-export-app |

| Tutanota | EML | https://github.com/crepererum-oss/tatutanatata |

| Gandi | EML | https://docs.gandi.net/en/gandimail/common_operations/backup_email.html#contents |

| Zoho | EML | https://www.zoho.com/mail/help/import-export-emails.html#alink2 |

| Other | Use Thunderbird | Set up your existing email account in Thunderbird and then use the ImportExportTools NG plugin to export and import your email. You may also be able to simply copy/paste or drag/drop emails between one account to another. |

-

Download, install, and open Thunderbird.

-

Create a new account using your alias' full email address (e.g.

you@yourdomain.com) and your generated password. If you do not yet have a generated password, then refer to our setup instructions. -

Download and install the ImportExportTools NG Thunderbird plugin.

-

Create a new local folder in Thunderbird, and then right click on it → select the

ImportExportTools NGoption → chooseImport mbox file(for MBOX export format) – or –Import messages/Import all messages from a directory(for EML export format). -

Drag/drop from the local folder to a new (or existing) IMAP folder in Thunderbird you wish to upload messages to in IMAP storage with our service. This will ensure they are backed up online with our SQLite encrypted storage.

Do you support self-hosting

Yes, as of March 2025, we support a self-hosted option. Read the blog here. Checkout the self-hosted guide to get started. And for those interested in a more broken down step-by-step version see our Ubuntu or Debian based guides.

Email Configuration

How do I get started and set up email forwarding

user@gmail.com with the email address you want to forward emails to (if it isn't already accurate). Similarly be sure to replace trafficlogic.co with your custom domain name (if it isn't already accurate).

- If you have already registered your domain name somewhere, then you must completely skip this step and go to step two! Otherwise you can click here to register your domain name.

-

Do you remember where you registered your domain? Once you remember this, then follow the instructions below:

Important: You must open a new tab and sign in to your domain registrar. You can easily click on your "Registrar" below to automatically do this. In this new tab, you must navigate to the DNS management page at your registrar – and we have provided the step by step navigation steps below under the "Steps to Configure" column. Once you've navigated to this page in the new tab, you can return to this tab and proceed to step three below. Do not close the opened tab yet; you will need it for future steps!

Registrar Steps to Configure 1&1 Log in Domain Center (Select your domain) Edit DNS Settings Amazon Route 53 Log in Hosted Zones (Select your domain) Aplus.net Log in My Servers Domain Management DNS Manager Bluehost FOR ROCK: Log in Domains (Click the ▼ icon next to manage) DNS

FOR LEGACY: Log in Domains Zone editor (Select your domain)Cloudflare Log in DNS DNS Made Easy Log in DNS (Select your domain) DNSimple Log in (Select your domain) DNS Manage Digital Ocean Log in Networking Domains (Select your domain) More Manage Domain Domain.com Log in In card view, click manage on your domain In list view, click the gear icon DNS & Nameservers DNS Records Domains.com

WatchLog in (Select your domain) Manage (click gear icon) Click on DNS & Nameservers in left-hand menu DreamHost Log in Panel Domains Manage Domains DNS Dyn Log in Overview Manage Simple Editor Records Gandi Log in (Select your domain) Management Edit the zone GoDaddy

WatchLog in Manage My Domains (Select your domain) Manage DNS Google Domains

WatchLog in (Select your domain) Configure DNS Namecheap

WatchLog in Domain List (Select your domain) Manage Advanced DNS Netlify Log in (Select your domain) Setup Netlify DNS Network Solutions Log in Account Manager My Domain Names (Select your domain) Manage Change Where Domain Points Advanced DNS Shopify

WatchLog in Managed Domains (Select your domain) DNS Settings Squarespace Log in Home menu Settings Domains (Select your domain) Advanced settings Custom Records Vercel's Now Using "now" CLI now dns add [domain] '@' MX [record-value] [priority]Weebly Log in Domains page (Select your domain) DNS Wix Log in Domains page (Click icon) Select Manage DNS Records eNom Log in Domains My Domains Other Important: Don't see your registrar name listed here? Simply search on the Internet for "how to change DNS records on $REGISTRAR" (replacing $REGISTRAR with the name of your registrar – e.g. "how to change DNS records on GoDaddy" if you're using GoDaddy). - Using your registrar's DNS management page (the other tab you have opened), set the following "MX" records:

Important: Note that there should be NO other MX records set. Both records shown below MUST exist. Be sure there are no typos; and you have both mx1 and mx2 spelled correctly. If there were already MX records that existed, please delete them completely. The "TTL" value does not need to be 3600, it could be a lower or higher value if necessary.

Name/Host/Alias TTL Type Priority Answer/Value "@", ".", or blank 3600 MX 0 mx1.forwardemail.net"@", ".", or blank 3600 MX 0 mx2.forwardemail.net - Using your registrar's DNS management page (the other tab you have opened), set the following TXT record(s):

Important: If you are on a paid plan, then you must completely skip this step and go to step five! If you are not on a paid plan, then your forwarded addresses will be publicly searchable – go to My Account Domains and upgrade your domain to a paid plan if desired. If you would like to learn more about paid plans see our Pricing page. Otherwise you can continue to choose one or more combinations from Option A to Option F listed below.

Option A: If you are forwarding all emails from your domain, (e.g. "all@trafficlogic.co", "hello@trafficlogic.co", etc) to a specific address "user@gmail.com":Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT forward-email=user@gmail.comTip: Make sure to replace the values above in the "Value" column with your own email address. The "TTL" value does not need to be 3600, it could be a lower or higher value if necessary. A lower time to live ("TTL") value will ensure any future changes made to your DNS records are propagated throughout the Internet quicker – think of this as how long it will be cached in-memory (in seconds). You can learn more about TTL on Wikipedia.

Option B: If you just need to forward a single email address (e.g.hello@trafficlogic.cotouser@gmail.com; this will also forward "hello+test@trafficlogic.co" to "user+test@gmail.com" automatically):Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT forward-email=hello:user@gmail.com

Option C: If you are forwarding multiple emails, then you'll want to separate them with a comma:Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT forward-email=hello:user@gmail.com,support:user@gmail.com

Option D: You can have an infinite amount of forwarding emails setup – just make sure to not wrap over 255 characters in a single-line and start each line with "forward-email=". An example is provided below:Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT forward-email=hello:user@gmail.com,support:user@gmail.com"@", ".", or blank 3600 TXT forward-email=help:user@gmail.com,foo:user@gmail.com"@", ".", or blank 3600 TXT forward-email=orders:user@gmail.com,baz:user@gmail.com"@", ".", or blank 3600 TXT forward-email=info:user@gmail.com,beep:user@gmail.com"@", ".", or blank 3600 TXT forward-email=errors:user@gmail.com,boop:user@gmail.com

Option E: You can also specify a domain name in your TXT record to have global alias forwarding (e.g. "user@trafficlogic.co" will get forwarded to "user@example.net"):Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT forward-email=example.net

Option F: You can even use webhooks as a global or individual alias to forward emails to. See the example and full section on webhooks titled Do you support webhooks below.Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT forward-email=alias:https://requestbin.com/r/en8pfhdgcculn

Option G: You can even use regular expressions ("regex") for matching aliases and for handling substitutions to forward emails to. See the examples and full section on regex titled Do you support regular expressions or regex below.Need advanced regex with substitution? See the examples and full section on regex titled Do you support regular expressions or regex below.Simple Example: If I want all emails that go to `linus@trafficlogic.co` or `torvalds@trafficlogic.co` to forward to `user@gmail.com`:Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT forward-email=/^(linus|torvalds)$/:user@gmail.comImportant: Catch-all forwarding rules could also be described as "fall-through". This means that incoming emails which match at least one specific forwarding rule will be used instead of the catch-all. Specific rules include email addresses and regular expressions.

For example:

forward-email=hello:first@gmail.com,second@gmail.com

Emails sent tohello@trafficlogic.cowill **not** be forwarded tosecond@gmail.com(catch-all) with this configuration, and instead only be delivered tofirst@gmail.com.

- Using your registrar's DNS management page (the other tab you have opened), additionally set the following TXT record:

Name/Host/Alias TTL Type Answer/Value "@", ".", or blank 3600 TXT v=spf1 a include:spf.forwardemail.net -allImportant: If you are using Gmail (e.g. Send Mail As) or G Suite, then you'll need to appendinclude:_spf.google.comto the value above, for example:

v=spf1 a include:spf.forwardemail.net include:_spf.google.com -allTip: If you already have a similar line with "v=spf1", then you'll need to appendinclude:spf.forwardemail.netright before any existing "include:host.com" records and before the "-all" in the same line, for example:

v=spf1 a include:spf.forwardemail.net include:host.com -all

Note that there is a difference between "-all" and "~all". The "-" indicates that the SPF check should FAIL if it does not match, and "~" indicates that the SPF check should SOFTFAIL. We recommend to use the "-all" approach to prevent domain forgery.

You may also need to include the SPF record for whichever host you are sending mail from (e.g. Outlook). - Verify your DNS records using our "Verify Records" tool available at My Account Domains Setup.

- Send a test email to confirm it works. Note that it might take some time for your DNS records to propagate.

Tip: If you are not receiving test emails, or receive a test email that says "Be careful with this message", then see the answers for Why am I not receiving my test emails and Why are my test emails sent to myself in Gmail showing as "suspicious" respectively.

- If you wish to "Send Mail As" from Gmail, then you will need to watch this video, or follow the steps under How to Send Mail As Using Gmail below.

Can I use multiple MX exchanges and servers for advanced forwarding

Yes, but you should only have one MX exchange listed in your DNS records.

Do not attempt to use "Priority" as a way to configure multiple MX exchanges.

Instead, you need to configure your existing MX exchange to forward mail for all non-matching aliases to our service's exchanges (mx1.forwardemail.net and/or mx2.forwardemail.net).

If you are using Google Workspace and you want to forward all non-matching aliases to our service, then see https://support.google.com/a/answer/6297084.

If you are using Microsoft 365 (Outlook) and you want to forward all non-matching aliases to our service, then see https://learn.microsoft.com/en-us/exchange/mail-flow-best-practices/use-connectors-to-configure-mail-flow/set-up-connectors-to-route-mail and https://learn.microsoft.com/en-us/exchange/mail-flow-best-practices/manage-mail-flow-for-multiple-locations.

How do I set up a vacation responder (out of office auto-responder)

Go to My Account Domains Aliases and either create or edit the alias you would like to configure a vacation autoresponder for.

You have the ability to configure a start date, end date, subject, and message, and enable or disable it at anytime:

- Plaintext subject and message are currently supported (we use

striptagspackage internally to remove any HTML). - Subject is limited to 100 characters.

- Message is limited to 1000 characters.

- Setup requires Outbound SMTP configuration (e.g. you will need to setup DKIM, DMARC, and Return-Path DNS records).

- Go to My Account Domains Settings Outbound SMTP Configuration and follow setup instructions.

- Vacation responder cannot be enabled on global vanity domain names (e.g. disposable addresses are not supported).

- Vacation responder cannot be enabled for aliases with wildcard/catch-all (

*) nor regular expressions.

Unlike mail systems such as postfix (e.g. that use the sieve vacation filter extension) – Forward Email automatically adds your DKIM signature, dummy-proofs connection issues when sending vacation responses (e.g. due to common SSL/TLS connection issues and legacy maintained servers), and even supports Open WKD and PGP encryption for vacation responses.

- We only send once per allowlisted sender every 4 days (which is similar to Gmail's behavior).

-

Our Redis cache uses a fingerprint of

alias_idandsender, whereasalias_idis the alias MongoDB ID andsenderis either the From address (if allowlisted) or root domain in the From address (if not allowlisted). For simplicity the expiry of this fingerprint in cache is set to 4 days. -

Our approach of using the root domain parsed in the From address for non-allowlisted senders prevents abuse from relatively unknown senders (e.g. malicious actors) from flooding vacation responder messages.

-

We only send when the MAIL FROM and/or From is not blank and does not contain (case-insensitive) a postmaster username (the portion before the @ in an email).

-

We don't send if the original message had any of the following headers (case-insensitive):

- Header of

auto-submittedwith a value not equal tono.- Header of

x-auto-response-suppresswith a value ofdr,autoreply,auto-reply,auto_reply, orall - Header of

list-id,list-subscribe,list-unsubscribe,list-help,list-post,list-owner,list-archive,x-autoreply,x-autorespond, orx-auto-respond(regardless of value). - Header of

precedencewith a value ofbulk,autoreply,auto-reply,auto_reply, orlist.

- Header of

-

We don't send if the MAIL FROM or From email address ends with

+donotreply,-donotreply,+noreply, or-noreply. -

We don't send if the From email address username portion was

mdaemonand it had a case-insensitive header ofX-MDDSN-Message. -

We don't send if there was a case-insensitive

content-typeheader ofmultipart/report.

How do I set up SPF for Forward Email

Using your registrar's DNS management page, set the following TXT record:

| Name/Host/Alias | TTL | Type | Answer/Value |

|---|---|---|---|

| "@", ".", or blank | 3600 | TXT | v=spf1 a include:spf.forwardemail.net -all |

include:_spf.google.com to the value above, for example:

v=spf1 a include:spf.forwardemail.net include:_spf.google.com -all

include:spf.protection.outlook.com to your SPF TXT record, for example:

v=spf1 a include:spf.forwardemail.net include:spf.protection.outlook.com -all

include:spf.forwardemail.net right before any existing "include:host.com" records and before the "-all" in the same line, for example:

v=spf1 a include:spf.forwardemail.net include:host.com -all

Note that there is a difference between "-all" and "~all". The "-" indicates that the SPF check should FAIL if it does not match, and "~" indicates that the SPF check should SOFTFAIL. We recommend to use the "-all" approach to prevent domain forgery.

You may also need to include the SPF record for whichever host you are sending mail from (e.g. Outlook).

How do I set up DKIM for Forward Email

Go to My Account Domains Settings Outbound SMTP Configuration and follow setup instructions.

How do I set up DMARC for Forward Email

Go to My Account Domains Settings Outbound SMTP Configuration and follow setup instructions.

How do I connect and configure my contacts

To configure your contacts, use the CardDAV URL of: https://carddav.forwardemail.net (or simply carddav.forwardemail.net if your client allows it)

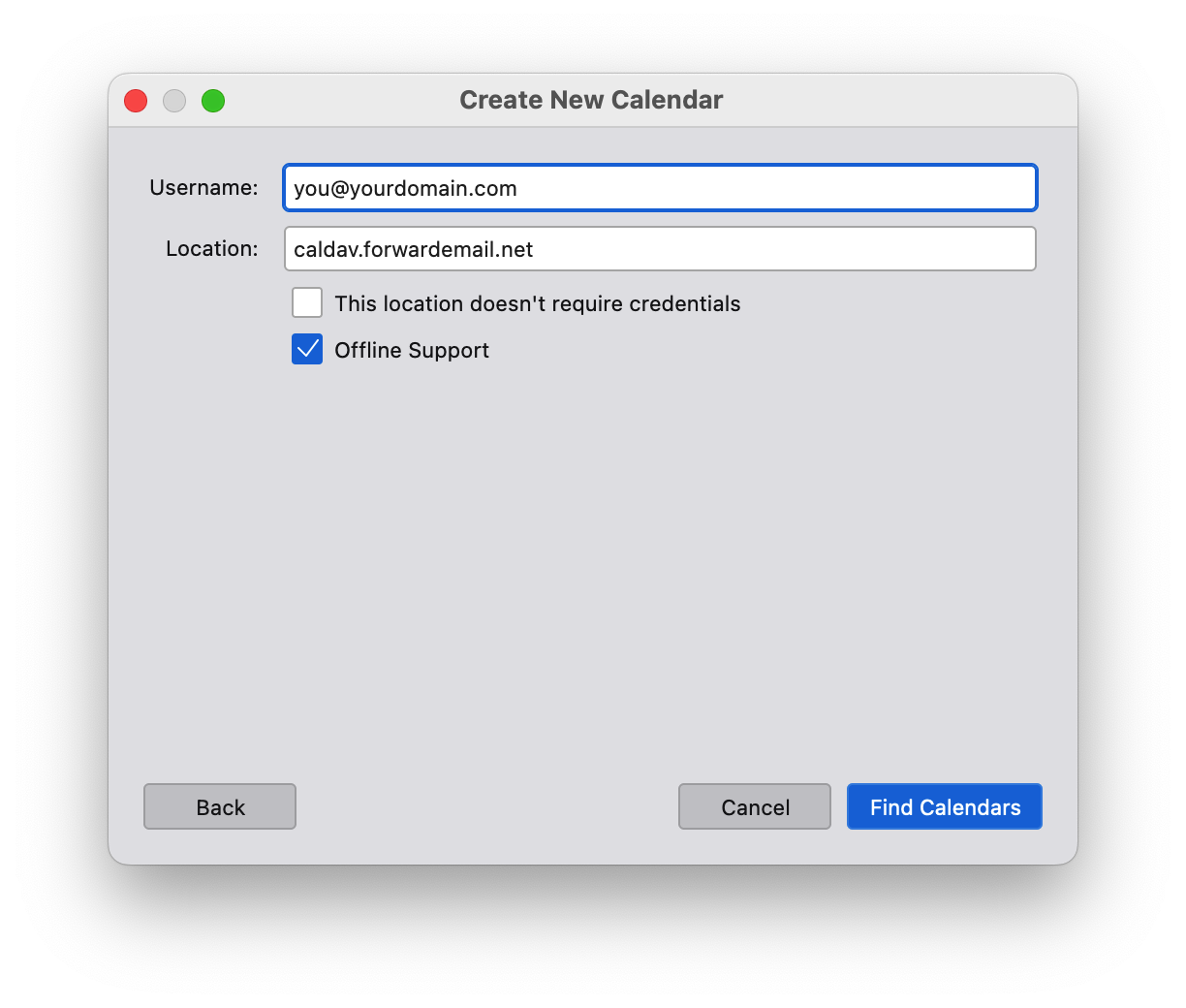

How do I connect and configure my calendars

To configure your calendar, use the CalDAV URL of: https://caldav.forwardemail.net (or simply caldav.forwardemail.net if your client allows it)

How do I add more calendars and manage existing calendars

If you'd like to add additional calendars, then just add a new calendar URL of: https://caldav.forwardemail.net/dav/principals/calendar-name (be sure to replace calendar-name with your desired calendar name)

You can change a calendar's name and color after creation – just use your preferred calendar application (e.g. Apple Mail or Thunderbird).

How do I connect and configure tasks and reminders

To configure tasks and reminders, use the same CalDAV URL as calendars: https://caldav.forwardemail.net (or simply caldav.forwardemail.net if your client allows it)

Tasks and reminders will automatically be separated from calendar events into their own "Reminders" or "Tasks" calendar collection.

Setup instructions by platform:

macOS/iOS:

- Add a new CalDAV account in System Preferences > Internet Accounts (or Settings > Accounts on iOS)

- Use

caldav.forwardemail.netas the server - Enter your Forward Email alias and generated password

- After setup, you'll see both "Calendar" and "Reminders" collections

- Use the Reminders app to create and manage tasks

Android with Tasks.org:

- Install Tasks.org from Google Play Store or F-Droid

- Go to Settings > Synchronization > Add Account > CalDAV

- Enter server:

https://caldav.forwardemail.net - Enter your Forward Email alias and generated password

- Tasks.org will automatically discover your task calendars

Thunderbird:

- Install the Lightning add-on if not already installed

- Create a new calendar with type "CalDAV"

- Use URL:

https://caldav.forwardemail.net - Enter your Forward Email credentials

- Both events and tasks will be available in the calendar interface

Why can't I create tasks in macOS Reminders

If you're having trouble creating tasks in macOS Reminders, try these troubleshooting steps:

-

Check account setup: Ensure your CalDAV account is properly configured with

caldav.forwardemail.net -

Verify separate calendars: You should see both "Calendar" and "Reminders" in your account. If you only see "Calendar", the task support may not be fully activated yet.

-

Refresh account: Try removing and re-adding your CalDAV account in System Preferences > Internet Accounts

-

Check server connectivity: Test that you can access

https://caldav.forwardemail.netin your browser -

Verify credentials: Ensure you're using the correct alias email and generated password (not your account password)

-

Force sync: In Reminders app, try creating a task and then manually refreshing the sync

Common issues:

- "Reminders calendar not found": The server may need a moment to create the Reminders collection on first access

- Tasks not syncing: Check that both devices are using the same CalDAV account credentials

- Mixed content: Ensure tasks are being created in the "Reminders" calendar, not the general "Calendar"

How do I set up Tasks.org on Android

Tasks.org is a popular open-source task manager that works excellently with Forward Email's CalDAV task support.

Installation and Setup:

-

Install Tasks.org:

- From Google Play Store: Tasks.org

- From F-Droid: Tasks.org on F-Droid

-

Configure CalDAV sync:

- Open Tasks.org

- Go to ☰ Menu > Settings > Synchronization

- Tap "Add Account"

- Select "CalDAV"

-

Enter Forward Email settings:

- Server URL:

https://caldav.forwardemail.net - Username: Your Forward Email alias (e.g.,

you@yourdomain.com) - Password: Your alias-specific generated password

- Tap "Add Account"

- Server URL:

-

Account discovery:

- Tasks.org will automatically discover your task calendars

- You should see your "Reminders" collection appear

- Tap "Subscribe" to enable sync for the task calendar

-

Test sync:

- Create a test task in Tasks.org

- Check that it appears in other CalDAV clients (like macOS Reminders)

- Verify changes sync both ways

Features available:

- ✅ Task creation and editing

- ✅ Due dates and reminders

- ✅ Task completion and status

- ✅ Priority levels

- ✅ Subtasks and task hierarchy

- ✅ Tags and categories

- ✅ Two-way sync with other CalDAV clients

Troubleshooting:

- If no task calendars appear, try manually refreshing in Tasks.org settings

- Ensure you have at least one task created on the server (you can create one in macOS Reminders first)

- Check network connectivity to

caldav.forwardemail.net

How do I set up SRS for Forward Email

We automatically configure Sender Rewriting Scheme ("SRS") – you do not need to do this yourself.

How do I set up MTA-STS for Forward Email

Please refer to our section on MTA-STS for more insight.

How do I add a profile picture to my email address

If you're using Gmail, then follow these steps below:

- Go to https://google.com and sign out of all email accounts

- Click "Sign In" and on the drop-down click on "other account"

- Select "Use another account"

- Select "Create account"

- Select "Use my current email address instead"

- Enter your custom domain name email address

- Retrieve the verification email sent to your email address

- Enter the verification code from this email

- Complete profile information for your new Google account

- Agree to all Privacy and Terms of Use policies

- Go to https://google.com and in the top right corner, click on your profile icon, and click on the "change" button

- Upload a new photo or avatar for your account

- Changes will take approximately 1-2 hours to propagate, but sometimes may be very quick.

- Send a test email and the profile photo should appear.

Advanced Features

Do you support newsletters or mailing lists for marketing related email

Yes, you can read more at https://forwardemail.net/guides/newsletter-with-listmonk.

Please note that in order to maintain IP reputation and ensure deliverability, Forward Email has a manual review process on a per-domain basis for newsletter approval. Email support@forwardemail.net or open a help request for approval. This typically takes less than 24 hours, with most requests being honored within 1-2 hours. In the near future we aim to make this process instant with additional spam controls and alerting. This process ensures that your emails reach the inbox and your messages don't get marked as spam.

Do you support sending email with API

Yes, as of May 2023 we support sending email with API as an add-on for all paid users.

Please view our section on Emails in our API documentation for options, examples, and more insight.

In order to send outbound email with our API, you must use your API token available under My Security.

Do you support receiving email with IMAP

Yes, as of October 16, 2023 we support receiving email over IMAP as an add-on for all paid users. Please read our deep-dive article on how our encrypted SQLite mailbox storage feature works.

-

Create a new alias for your domain under My Account Domains Aliases (e.g.

hello@trafficlogic.co) -

Click on Generate Password next to the newly created alias. Copy to your clipboard and securely store the generated password shown on the screen.

-

Using your preferred email application, add or configure an account with your newly created alias (e.g.

hello@trafficlogic.co)Tip: We recommend using Thunderbird, Thunderbird Mobile, Apple Mail, or an open-source and privacy-focused alternative. -

When prompted for IMAP server name, enter

imap.forwardemail.net -

When prompted for IMAP server port, enter

993(SSL/TLS) – see alternate IMAP ports if necessaryTip: If you are using Thunderbird, then ensure "Connection security" is set to "SSL/TLS" and Authentication method is set to "Normal password". -

When prompted for IMAP server password, paste the password from Generate Password in step 2 above

-

Save your settings – if you are having issues, then please contact us

Do you support POP3

Yes, as of December 4, 2023 we support POP3 as an add-on for all paid users. Please read our deep-dive article on how our encrypted SQLite mailbox storage feature works.

-

Create a new alias for your domain under My Account Domains Aliases (e.g.

hello@trafficlogic.co) -

Click on Generate Password next to the newly created alias. Copy to your clipboard and securely store the generated password shown on the screen.

-

Using your preferred email application, add or configure an account with your newly created alias (e.g.

hello@trafficlogic.co)Tip: We recommend using Thunderbird, Thunderbird Mobile, Apple Mail, or an open-source and privacy-focused alternative. -

When prompted for POP3 server name, enter

pop3.forwardemail.net -

When prompted for POP3 server port, enter

995(SSL/TLS) – see alternate POP3 ports if necessaryTip: If you are using Thunderbird, then ensure "Connection security" is set to "SSL/TLS" and Authentication method is set to "Normal password". -

When prompted for POP3 server password, paste the password from Generate Password in step 2 above

-

Save your settings – if you are having issues, then please contact us

Do you support calendars (CalDAV)

Yes, as of February 5, 2024 we have added this feature. Our server is caldav.forwardemail.net and is also monitored on our status page.

It supports both IPv4 and IPv6 and is available over port 443 (HTTPS).

| Login | Example | Description |

|---|---|---|

| Username | user@trafficlogic.co |

Email address of an alias that exists for the domain at My Account Domains. |

| Password | ************************ |

Alias-specific generated password. |

In order to use calendar support, the user must be the email address of an alias that exists for the domain at My Account Domains – and the password must be an alias-specific generated password.

Do you support tasks and reminders (CalDAV VTODO)

Yes, as of October 14, 2025 we have added CalDAV VTODO support for tasks and reminders. This uses the same server as our calendar support: caldav.forwardemail.net.

Our CalDAV server supports both calendar events (VEVENT) and tasks (VTODO) components using unified calendars. This means each calendar can contain both events and tasks, providing maximum flexibility and compatibility across all CalDAV clients.

How calendars and lists work:

- Each calendar supports both events and tasks - You can add events, tasks, or both to any calendar

- Apple Reminders lists - Each list you create in Apple Reminders becomes a separate calendar on the server

- Multiple calendars - You can create as many calendars as you need, each with its own name, color, and organization

- Cross-client sync - Tasks and events sync seamlessly between all compatible clients

Supported task clients:

- macOS Reminders - Full native support for task creation, editing, completion, and sync

- iOS Reminders - Full native support across all iOS devices

- Tasks.org (Android) - Popular open-source task manager with CalDAV sync

- Thunderbird - Task and calendar support in desktop email client

- Any CalDAV-compatible task manager - Standard VTODO component support

Task features supported:

- Task creation, editing, and deletion

- Due dates and start dates

- Task completion status (NEEDS-ACTION, IN-PROCESS, COMPLETED, CANCELLED)

- Task priority levels

- Recurring tasks

- Task descriptions and notes

- Multi-device synchronization

- Subtasks with RELATED-TO property

- Task reminders with VALARM

The login credentials are the same as for calendar support:

| Login | Example | Description |

|---|---|---|

| Username | user@trafficlogic.co |

Email address of an alias that exists for the domain at My Account Domains. |

| Password | ************************ |

Alias-specific generated password. |

Important notes:

- Each Reminders list is a separate calendar - When you create a new list in Apple Reminders, it creates a new calendar on the CalDAV server

- Thunderbird users - You'll need to manually subscribe to each calendar/list you want to sync, or use the calendar home URL:

https://caldav.forwardemail.net/dav/your-email@domain.com/ - Apple users - Calendar discovery happens automatically, so all your calendars and lists will appear in Calendar.app and Reminders.app

- Unified calendars - All calendars support both events and tasks, giving you flexibility in how you organize your data

Do you support contacts (CardDAV)

Yes, as of June 12, 2025 we have added this feature. Our server is carddav.forwardemail.net and is also monitored on our status page.

It supports both IPv4 and IPv6 and is available over port 443 (HTTPS).

| Login | Example | Description |

|---|---|---|

| Username | user@trafficlogic.co |

Email address of an alias that exists for the domain at My Account Domains. |

| Password | ************************ |

Alias-specific generated password. |

In order to use contacts support, the user must be the email address of an alias that exists for the domain at My Account Domains – and the password must be an alias-specific generated password.

Do you support sending email with SMTP

Yes, as of May 2023 we support sending email with SMTP as an add-on for all paid users.

-

Go to My Account Domains Settings Outbound SMTP Configuration and follow setup instructions

-

Create a new alias for your domain under My Account Domains Aliases (e.g.

hello@trafficlogic.co) -

Click on Generate Password next to the newly created alias. Copy to your clipboard and securely store the generated password shown on the screen.

-

Using your preferred email application, add or configure an account with your newly created alias (e.g.

hello@trafficlogic.co)Tip: We recommend using Thunderbird, Thunderbird Mobile, Apple Mail, or an open-source and privacy-focused alternative. -

When prompted for SMTP server name, enter

smtp.forwardemail.net -

When prompted for SMTP server port, enter

465(SSL/TLS) – see alternate SMTP ports if necessaryTip: If you are using Thunderbird, then ensure "Connection security" is set to "SSL/TLS" and Authentication method is set to "Normal password". -

When prompted for SMTP server password, paste the password from Generate Password in step 3 above

-

Save your settings and send your first test email – if you are having issues, then please contact us

Do you support OpenPGP/MIME, end-to-end encryption ("E2EE"), and Web Key Directory ("WKD")

Yes, we support OpenPGP, end-to-end encryption ("E2EE"), and the discovery of public keys using Web Key Directory ("WKD"). You can configure OpenPGP using keys.openpgp.org or self-host your own keys (refer to this gist for WKD server setup).

- WKD lookups are cached for 1 hour to ensure timely email delivery → therefore if you add, change, or remove your WKD key, then please email us at

support@forwardemail.netwith your email address in order for us to manually purge the cache. - We support PGP encryption for messages that are forwarded via WKD lookup or using an uploaded PGP key on our interface.

- Uploaded keys take prevalance as long as the PGP checkbox is enabled/checked.

- Messages sent to webhooks are not currently encrypted with PGP.

- If you have multiple aliases that match for a given forwarding address (e.g. regex/wildcard/exact combo) and if more than one of these contains an uploaded PGP key and has PGP checked → then we will send you an error alert email and will not encrypt the message with your uploaded PGP key. This is very rare and usually only applies to advanced users with complex alias rules.

- PGP encryption will not be applied to email forwarding through our MX servers if the sender had a DMARC policy of reject. If you require PGP encryption on all mail then we suggest to use our IMAP service and configure your PGP key for your alias for inbound mail.

You can validate your Web Key Directory setup at https://wkd.chimbosonic.com/ (open-source) or https://www.webkeydirectory.com/ (proprietary).

- Download and install your email client's recommended plugin below:

| Email Client | Platform | Recommended Plugin | Notes |

|---|---|---|---|

| Thunderbird | Desktop | Configure OpenPGP in Thunderbird | Thunderbird has built-in support for OpenPGP. |

| Gmail | Browser | Mailvelope or FlowCrypt (proprietary license) | Gmail does not support OpenPGP, however you can download the open-source plugin Mailvelope or FlowCrypt. |

| Apple Mail | macOS | Free-GPGMail | Apple Mail does not support OpenPGP, however you can download the open-source plugin Free-GPGMail. |

| Apple Mail | iOS | PGPro or FlowCrypt (proprietary license) | Apple Mail does not support OpenPGP, however you can download the open-source plugin PGPro or FlowCrypt. |

| Outlook | Windows | gpg4win | Outlook's desktop mail client does not support OpenPGP, however you can download the open-source plugin gpg4win. |

| Outlook | Browser | Mailvelope or FlowCrypt (proprietary license) | Outlook's web-based mail client does not support OpenPGP, however you can download the open-source plugin Mailvelope or FlowCrypt. |

| Android | Mobile | OpenKeychain or FlowCrypt | Android mail clients such as Thunderbird Mobile and FairEmail both support the open-source plugin OpenKeychain. You could alternatively use the open-source (proprietary licensing) plugin FlowCrypt. |

| Google Chrome | Browser | Mailvelope or FlowCrypt (proprietary license) | You can download the open-source browser extension Mailvelope or FlowCrypt. |

| Mozilla Firefox | Browser | Mailvelope or FlowCrypt (proprietary license) | You can download the open-source browser extension Mailvelope or FlowCrypt. |

| Microsoft Edge | Browser | Mailvelope | You can download the open-source browser extension Mailvelope. |

| Brave | Browser | Mailvelope or FlowCrypt (proprietary license) | You can download the open-source browser extension Mailvelope or FlowCrypt. |

| Balsa | Desktop | Configure OpenPGP in Balsa | Balsa has built-in support for OpenPGP. |

| KMail | Desktop | Configure OpenPGP in KMail | KMail has built-in support for OpenPGP. |

| GNOME Evolution | Desktop | Configure OpenPGP in Evolution | GNOME Evolution has built-in support for OpenPGP. |

| Terminal | Desktop | Configure gpg in Terminal | You can use the open-source gpg command line tool to generate a new key from command line. |

-

Open the plugin, create your public key, and configure your email client to use it.

-

Upload your public key at https://keys.openpgp.org/upload.

hello@trafficlogic.co) Edit OpenPGP and upload your public key.

- Add a new

CNAMErecord to your domain name (e.g.trafficlogic.co):

| Name/Host/Alias | TTL | Type | Answer/Value |

|---|---|---|---|

openpgpkey |

3600 | CNAME | wkd.keys.openpgp.org |

hideaddress.net), then you can skip this step.

Do you support MTA-STS

Yes, as of March 2, 2023 we support MTA-STS. You can use this template if you wish to enable it on your domain.

Our configuration can be found publicly on GitHub at https://github.com/forwardemail/mta-sts.forwardemail.net.

Do you support passkeys and WebAuthn

Yes! As of December 13, 2023 we have added support for passkeys due to high demand.

Passkeys allow you to securely log in without requiring a password and two-factor authentication.

You can validate your identity with touch, facial recognition, device-based password, or PIN.

We allow you to manage up to 30 passkeys at once, so that you can log in with all of your devices with ease.

Learn more about passkeys at the following links:

- Sign-in to your applications and websites with passkeys (Google)

- Use passkeys to sign in to apps and websites on iPhone (Apple)

- Wikipedia article on Passkeys

Do you support email best practices

Yes. We have built-in support for SPF, DKIM, DMARC, ARC, and SRS across all plans. We have also worked extensively with the original authors of these specifications and other email experts to ensure perfection and high deliverability.

Do you support bounce webhooks

Yes, as of August 14, 2024 we have added this feature. You can now go to My Account → Domains → Settings → Bounce Webhook URL and configure an http:// or https:// URL that we will send a POST request to whenever outbound SMTP emails bounce.

This is useful for you to manage and monitor your outbound SMTP – and can be used to maintain subscribers, opt-out, and detect whenever bounces occur.

Bounce webhook payloads are sent as a JSON with these properties:

email_id(String) - email ID that corresponds to an email in My Account → Emails (outbound SMTP)list_id(String) - theList-IDheader (case-insensitive) value, if any, from the original outbound emaillist_unsubscribe(String) - theList-Unsubscribeheader (case-insensitive) value, if any, from the original outbound emailfeedback_id(String) - theFeedback-IDheader (case-insensitive) value, if any, from the original outbound emailrecipient(String) - the email address of the recipient that bounced or erroredmessage(String) - a detailed error message for the bounceresponse(String) - the SMTP response messageresponse_code(Number) - the parsed SMTP response codetruth_source(String) - if the response code was from a trusted source, this value will be populated with the root domain name (e.g.google.comoryahoo.com)bounce(Object) - an object containing the following properties that detail the bounce and rejection statusaction(String) - bounce action (e.g."reject")message(String) - bounce reason (e.g."Message Sender Blocked By Receiving Server")category(String) - bounce category (e.g."block")code(Number) - bounce status code (e.g.554)status(String) - bounce code from response message (e.g.5.7.1)line(Number) - parsed line number, if any, from Zone-MTA bounce parse list (e.g.526)

headers(Object) - key value pair of headers for the outbound emailbounced_at(String) - ISO 8601 formatted Date for when the bounce error occurred

For example:

{

"email_id": "66bcce793ef7b2a0928e14ba",

"recipient": "example@gmail.com",

"message": "The email account that you tried to reach is over quota.",

"response": "552 5.2.2 The email account that you tried to reach is over quota.",

"response_code": 552,

"truth_source": "google.com",

"bounce": {

"action": "reject",

"message": "Gmail Mailbox is full",

"category": "capacity",

"code": 552,

"status": "5.2.2",

"line": 300

},

"headers": {},

"bounced_at": "2024-08-24T01:50:02.828Z"

}

Here are a few additional notes regarding bounce webhooks:

- If the webhook payload contains a

list_id,list_unsubscribe, orfeedback_idvalue, then you should take appropriate action to remove therecipientfrom the list if necessary.- If the

bounce.categoryvalue was one"block","recipient","spam", or"virus", then you should definitely remove the user from the list.

- If the

- If you need to verify webhook payloads (to ensure they're actually coming from our server), then you can resolve the remote client IP address client hostname using a reverse lookup – it should be

smtp.forwardemail.net.- You can also check the IP against our published IP addresses.

- Go to My Account → Domains → Settings → Webhook Signature Payload Verification Key to obtain your webhook key.

- You can rotate this key at anytime for security reasons.

- Calculate and compare the

X-Webhook-Signaturevalue from our webhook request with the computed body value using this key. An example of how to do this is available at this Stack Overflow post.

- See the discussion at https://github.com/forwardemail/free-email-forwarding/issues/235 for more insight.

- We will wait for up to

5seconds for your webhook endpoint to respond with a200status code, and we will retry up to1time. - If we detect that your bounce webhook URL has an error while we try to send a request to it, then we will send you a courtesy email once a week.

Do you support webhooks

Yes, as of May 15, 2020 we have added this feature. You can simply add webhook(s) exactly like you would with any recipient! Please ensure that you have the "http" or "https" protocol prefixed in the webhook's URL.

If you are on the free plan, then simply add a new DNS TXT record as shown below:

For example, if I want all emails that go to alias@trafficlogic.co to forward to a new request bin test endpoint:

| Name/Host/Alias | TTL | Type | Answer/Value |

|---|---|---|---|

| "@", ".", or blank | 3600 | TXT | forward-email=alias:https://requestbin.com/r/en8pfhdgcculn |

Or perhaps you want all emails that go to trafficlogic.co to forward to this endpoint:

| Name/Host/Alias | TTL | Type | Answer/Value |

|---|---|---|---|

| "@", ".", or blank | 3600 | TXT | forward-email=https://requestbin.com/r/en8pfhdgcculn |

Here are additional notes regarding webhooks:

-

If you need to verify webhook payloads (to ensure they're actually coming from our server), then you can resolve the remote client IP address client hostname using a reverse lookup – it should be either

mx1.forwardemail.netormx2.forwardemail.net.- You can also check the IP against our published IP addresses.

- If you're on a paid plan, then go to My Account → Domains → Settings → Webhook Signature Payload Verification Key to obtain your webhook key.

- You can rotate this key at anytime for security reasons.

- Calculate and compare the

X-Webhook-Signaturevalue from our webhook request with the computed body value using this key. An example of how to do this is available at this Stack Overflow post.

- See the discussion at https://github.com/forwardemail/free-email-forwarding/issues/235 for more insight.

-

If a webhook does not respond with a

200status code, then we will store its response in the error log created – which is useful for debugging. -

Webhook HTTP requests will retry up to 3 times every SMTP connection attempt, with a 60 second max timeout per endpoint POST request. Note that this does not mean that it only retries 3 times, it will actually retry continously over time by sending a SMTP code of 421 (which indicates to the sender retry later) after the 3rd failed HTTP POST request attempt. This means the email will retry continuously for days until a 200 status code is achieved.

-

We will retry automatically based off the default status and error codes used in superagent's retry method (we are maintainers).

-

We group together webhook HTTP requests to the same endpoint in one request instead of multiple) in order to save resources and speed up response time. For example, if you send an email to webhook1@trafficlogic.co, webhook2@trafficlogic.co, and webhook3@trafficlogic.co, and all of these are configured to hit the same exact endpoint URL, then only one request will be made. We group together by exact endpoint matching with strict equality.

-

Note that we use the mailparser library's "simpleParser" method to parse the message into a JSON friendly object.

-

Raw email value as a String is given as the property "raw".

-

Authentication results are given as properties "dkim", "spf", "arc", "dmarc", and "bimi".

-

The parsed email headers is given as the property "headers" – but also note you can use "headerLines" for easier iteration and parsing.

-

The grouped recipients for this webhook are grouped together and given as the property "recipients".

-

The SMTP session information is given as the property "session". This contains information about the sender of the message, arrival time of the message, HELO, and client hostname. The client hostname value as

session.clientHostnameis either the FQDN (from a reverse PTR lookup) or it issession.remoteAddresswrapped in brackets (e.g."[127.0.0.1]"). -

If you need a quick way to get the value of

X-Original-To, then you can use the value ofsession.recipient(see example below). The headerX-Original-Tois a header we add to messages for debugging with the original recipient (before masked forwarding) for the message. -

If you need to remove

attachmentsand/orrawproperties from the payload body, simply add?attachments=false,?raw=false, or?attachments=false&raw=falseto your webhook endpoint as a querystring parameter (e.g.https://trafficlogic.co/webhook?attachments=false&raw=false). -

If there are attachments, they will be appended to the

attachmentsArray with Buffer values. You can parse them back into content using an approach with JavaScript such as:const data = [ 104, 101, 108, 108, 111, 32, 119, 111, 114, 108, 100, 33 ]; // // outputs "hello world!" to the console // (this is the content from the filename "text1.txt" in the example JSON request payload above) // console.log(Buffer.from(data).toString());

{

"attachments": [

{

"type": "attachment",

"content": {

"type": "Buffer",

"data": [

104,

101,

108,

108,

111,

32,

119,

111,

114,

108,

100,

33

]

},

"contentType": "text/plain",

"partId": "2",

"release": null,

"contentDisposition": "attachment",

"filename": "text1.txt",

"headers": {},

"checksum": "fc3ff98e8c6a0d3087d515c0473f8677",

"size": 12

}

],

"headers": "ARC-Seal: i=1; a=rsa-sha256; t=1653506802; cv=none; d=forwardemail.net;\r\n s=default;\r\n b=R6QJ0tGwwjg2VPxiAlVIKxsg3jEPtRGKPTIOdZNWuhWrbssttFdOYzRRqvacDyN5SLoyDhVye\r\n DUA/64IxANXdHVFlpR258Yp7WxLDv2gtJD5vNSKYmUJZOWk1TynmlqTYrp0Vuqg2xIUjIlPBWAJ\r\n PPNx4JvOLjJuWYynU2qIWz0=\r\nARC-Message-Signature: i=1; a=rsa-sha256; c=relaxed/relaxed;\r\n d=forwardemail.net; h=MIME-Version: Date: Message-ID: From: Content-Type;\r\n q=dns/txt; s=default; t=1653506802;\r\n bh=cEYDoyTy+Ub29XZt/zXR+sprfUE6BW0y5cHfah01PT4=;\r\n b=F/t56AAXr2Kv3G6VsbdT5OKDVJf2ulhwLiTM18Ra4tDPUKPSGSLKrWvxiXEg5NMWwdWnsOYrL\r\n r3YSm4uMxVMhHZbHm/sUu4QZq5/18hQsAkCv6fI9ifTjDwBrN5zpLOhPoZFFo+TyvHxiII3Xv3L\r\n UEzmUIIaJRX6tboQ160tino=\r\nARC-Authentication-Results: i=1; mx1.forwardemail.net;\r\n dkim=none (message not signed);\r\n spf=none (mx1.forwardemail.net: example.net does not designate permitted sender hosts) smtp.mailfrom=test@example.net smtp.helo=user.oem.local;\r\n dmarc=none header.from=trafficlogic.co;\r\n bimi=skipped (DMARC not enabled)\r\nReceived-SPF: none (mx1.forwardemail.net: example.net does not designate permitted sender hosts) client-ip=127.0.0.1;\r\nAuthentication-Results: mx1.forwardemail.net;\r\n dkim=none (message not signed);\r\n spf=none (mx1.forwardemail.net: example.net does not designate permitted sender hosts) smtp.mailfrom=test@example.net smtp.helo=user.oem.local;\r\n dmarc=none header.from=trafficlogic.co;\r\n bimi=skipped (DMARC not enabled)\r\n",

"headerLines": [

{

"key": "arc-seal",

"line": "ARC-Seal: i=1; a=rsa-sha256; t=1653506802; cv=none; d=forwardemail.net;\r\n s=default;\r\n b=R6QJ0tGwwjg2VPxiAlVIKxsg3jEPtRGKPTIOdZNWuhWrbssttFdOYzRRqvacDyN5SLoyDhVye\r\n DUA/64IxANXdHVFlpR258Yp7WxLDv2gtJD5vNSKYmUJZOWk1TynmlqTYrp0Vuqg2xIUjIlPBWAJ\r\n PPNx4JvOLjJuWYynU2qIWz0="

},

{

"key": "arc-message-signature",

"line": "ARC-Message-Signature: i=1; a=rsa-sha256; c=relaxed/relaxed;\r\n d=forwardemail.net; h=MIME-Version: Date: Message-ID: From: Content-Type;\r\n q=dns/txt; s=default; t=1653506802;\r\n bh=cEYDoyTy+Ub29XZt/zXR+sprfUE6BW0y5cHfah01PT4=;\r\n b=F/t56AAXr2Kv3G6VsbdT5OKDVJf2ulhwLiTM18Ra4tDPUKPSGSLKrWvxiXEg5NMWwdWnsOYrL\r\n r3YSm4uMxVMhHZbHm/sUu4QZq5/18hQsAkCv6fI9ifTjDwBrN5zpLOhPoZFFo+TyvHxiII3Xv3L\r\n UEzmUIIaJRX6tboQ160tino="

},

{

"key": "arc-authentication-results",

"line": "ARC-Authentication-Results: i=1; mx1.forwardemail.net;\r\n dkim=none (message not signed);\r\n spf=none (mx1.forwardemail.net: example.net does not designate permitted sender hosts) smtp.mailfrom=test@example.net smtp.helo=user.oem.local;\r\n dmarc=none header.from=trafficlogic.co;\r\n bimi=skipped (DMARC not enabled)"

},

{

"key": "received-spf",

"line": "Received-SPF: none (mx1.forwardemail.net: example.net does not designate permitted sender hosts) client-ip=127.0.0.1;"

},

{

"key": "authentication-results",

"line": "Authentication-Results: mx1.forwardemail.net;\r\n dkim=none (message not signed);\r\n spf=none (mx1.forwardemail.net: example.net does not designate permitted sender hosts) smtp.mailfrom=test@example.net smtp.helo=user.oem.local;\r\n dmarc=none header.from=trafficlogic.co;\r\n bimi=skipped (DMARC not enabled)"

},

{

"key": "x-forward-email-sender",

"line": "X-Forward-Email-Sender: rfc822; test@example.net"

},

{

"key": "x-forward-email-session-id",

"line": "X-Forward-Email-Session-ID: w2czxgznghn5ryyw"

},

{

"key": "x-forward-email-version",

"line": "X-Forward-Email-Version: 9.0.0"

},

{

"key": "content-type",

"line": "Content-Type: multipart/mixed; boundary=\"--_NmP-179a735428ca7575-Part_1\""

},

{

"key": "from",

"line": "From: some <random@trafficlogic.co>"

},

{

"key": "message-id",

"line": "Message-ID: <69ad5fc2-91cb-728f-ae5c-eeedc5f267b6@example.net>"

},

{

"key": "date",

"line": "Date: Wed, 25 May 2022 19:26:41 +0000"

},

{

"key": "mime-version",

"line": "MIME-Version: 1.0"

}

],

"html": "<strong>some random text</strong>",

"text": "some random text",

"textAsHtml": "<p>some random text</p>",